„Phishing-kaip-A-Service“ (PHAAS) platforma „Tycoon2FA“, žinoma dėl to, kad apeidamas daugiafaktoriaus autentifikavimas „Microsoft 365“ ir „Gmail“ paskyrose, gavo atnaujinimus, kurie pagerina jo slaptą ir vengimo galimybes.

„Tycoon2FA“ 2023 m. Spalio mėn. Atrado „Sekoia“ tyrėjai, kurie vėliau pranešė apie reikšmingus sukčiavimo rinkinio atnaujinimus, kurie padidino jo rafinuotumą ir efektyvumą.

„TrustWave“ dabar praneša, kad „Tycoon 2FA“ grėsmės veikėjai pridėjo keletą patobulinimų, kurie sustiprina rinkinio galimybes apeiti aptikimą ir galutinio taško apsaugos apsaugą.

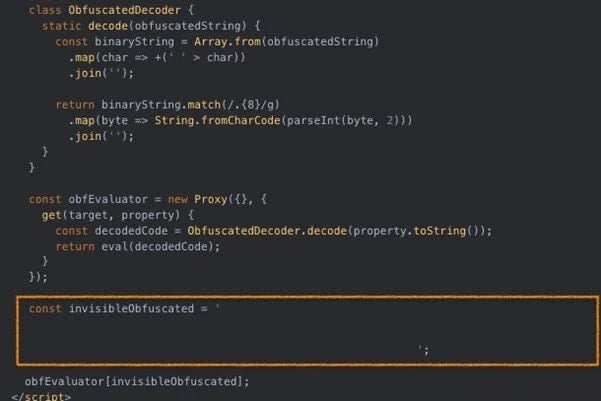

Pirmasis pabrėžtas pakeitimas yra nematomų „Unicode“ simbolių naudojimas, norint paslėpti dvejetainius duomenis „JavaScript“, kaip pirmą kartą pranešė „Juniper Great Labs“ vasario mėn. Ši taktika leidžia iššifruoti naudingą apkrovą ir vykdyti kaip įprastą vykdymo metu, vengdamas vadovo (žmogaus) ir statinio modelio suderinimo analizės.

Šaltinis: „TrustWave“

Antrasis vystymasis yra jungiklis nuo „Cloudflare“ turnyro prie savarankiškai priglobtos „Captcha“, perteikto per HTML5 drobę su atsitiktiniais elementais.

Tikėtina, kad „Tycoon 2FA“ kūrėjai pasirinko šį pakeitimą, kad išvengtų pirštų atspaudų ir vėliavos pagal domenų reputacijos sistemas ir įgytų geresnį puslapio turinio pritaikymo kontrolę.

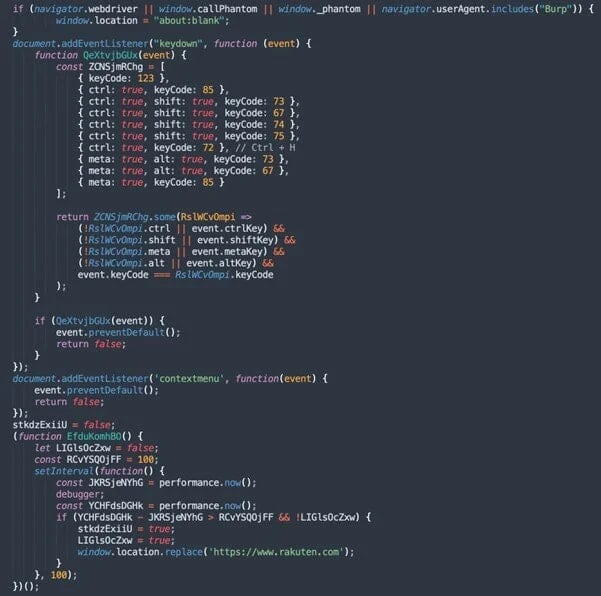

Trečiasis pagrindinis pakeitimas yra anti-debugging „JavaScript“ įtraukimas, kuris nustato naršyklės automatizavimo įrankius, tokius kaip „PhantomJS“ ir „Burp Suite“, ir blokuoja tam tikrus veiksmus, susijusius su analize.

Kai aptinkama įtartina veikla arba „CAPTCHA“ nepavyksta (potencialus saugumo robotų nuoroda), vartotojui įteikiamas jauko puslapis arba jis nukreipiamas į teisėtą svetainę, tokią kaip Rakuten.com.

Šaltinis: „TrustWave“

„Trustwave“ pabrėžia, kad nors šie vengimo būdai nėra paruošti atskirai, jie daro didelę įtaką, kai derinami, apsunkina aptikimą ir analizę, kuri gali atskleisti sukčiavimo infrastruktūrą ir sukelti nuėmimus bei sutrikimus.

SVG masalas kyla

Atskiroje, bet susijusioje ataskaitoje „TrustWave“ sako, kad jis nustatė dramatišką sukčiavimo apsimetimo atakų padidėjimą, naudojant kenksmingus SVG (keičiamos vektoriaus grafiką) failus, kuriuos skatina „Phaas“ platformos, tokios kaip „Tycoon2FA“, „Mamba2FA“ ir „Sneaky2FA“.

Kibernetinio saugumo įmonė praneša, kad nuo 2024 m. Balandžio mėn. Iki 2025 m. Kovo mėn. Iki 2025 m. Kovo mėn. Kilminio saugumo įmonė praneša, kad tai rodo aiškų taktikos pokytį, palaikantį konkretų failo formatą.

Šaltinis: „TrustWave“

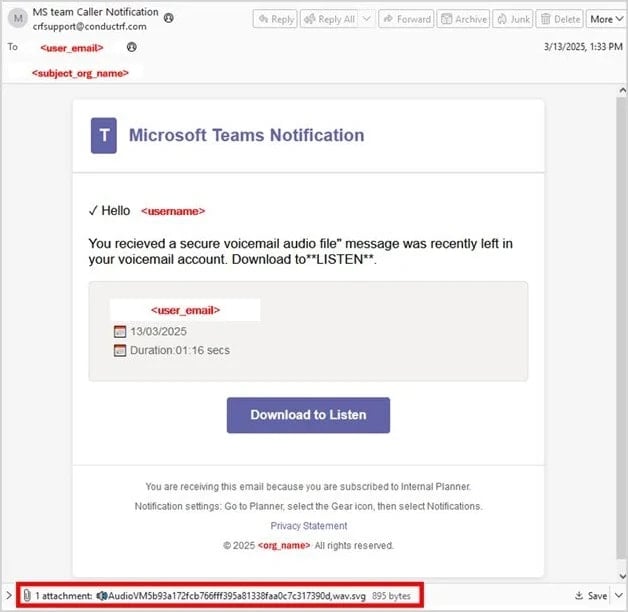

Kenkėjiški SVG, naudojami sukčiavimo atakose, yra skirtos vaizdams, paslėpti kaip balso pranešimai, logotipai ar debesų dokumentų piktogramos. Tačiau SVG failuose taip pat gali būti „JavaScript“, kuris automatiškai suaktyvinamas, kai vaizdas pateikiamas naršyklėse.

Šis kodas yra užmaskuotas naudojant „Base64“ kodavimą, ROT13, XOR šifravimą ir šlamšto kodą, todėl aptikimas yra mažiau tikėtinas.

Kenkėjiško kodo funkcija yra nukreipti pranešimo gavėjus į „Microsoft 365“ sukčiavimo puslapius, kurie vagia jų sąskaitos kredencialus.

„Trustwave“ ataskaitoje pateiktas atvejo tyrimas susijęs su netikra „Microsoft“ komandų įspėjimu apie balso pašto įspėjimą su SVG failo priedu, paslėptu kaip garso pranešimas. Spustelėjus jį, atidaroma išorinė naršyklė, vykdanti „JavaScript“, nukreipdama į netikrą „Office 365“ prisijungimo puslapį.

Šaltinis: „TrustWave“

Dėl „Phaas“ platformų ir SVG pagrindu sukurto sukčiavimo sukčiavimo reikalaujama padidėjusio budrumo ir siuntėjo autentiškumo patikrinimo poreikio.

Veiksminga gynybos priemonė yra blokuoti ar pažymėti SVG priedus el. Pašto vartuose ir naudoti sukčiavimui atsparius MFA metodus, tokius kaip „Fido-2“ įrenginiai.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.