Grėsmės aktoriai piktnaudžiauja „SourceForge“, kad paskirstytų padirbtus „Microsoft“ priedus, kurie diegia kenkėjiškas programas aukų kompiuteriuose tiek mano, tiek pavogti kriptovaliutą.

„SourceForge.net“ yra teisėta programinės įrangos prieglobos ir platinimo platforma, kuri taip pat palaiko versijų valdymą, klaidų stebėjimą ir skirtus forumus/vikis, todėl ji yra labai populiari tarp atvirojo kodo projekto bendruomenių.

Nors jo atviro projekto pateikimo modelis suteikia daugybę piktnaudžiavimo, iš tikrųjų, kai per ją paskirstoma kenkėjiška programa, yra retas atvejis.

Naujoji „Kaspersky“ pastebėta kampanija paveikė daugiau nei 4 604 sistemas, kurių dauguma yra Rusijoje.

Nors kenksmingo projekto „SourceForge“ nebėra, „Kaspersky“ sako, kad projektą indeksavo paieškos sistemos, todėl srautas iš vartotojų ieško „biuro priedų“ ar panašių.

Šaltinis: Kaspersky

Netikri biuro priedai

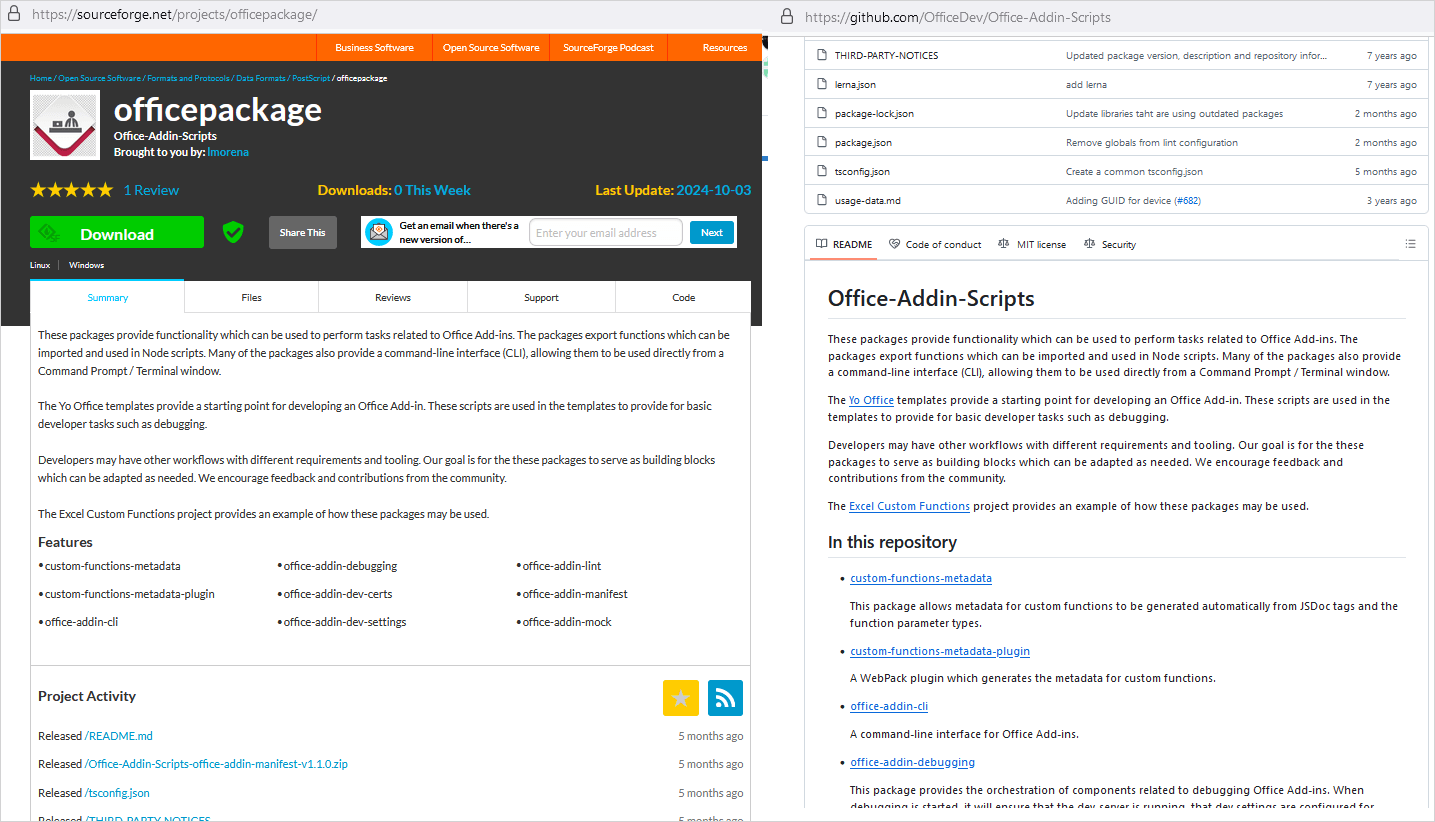

Projektas „Officepackage“ pristato save kaip „Office“ priedų kūrimo įrankių kolekciją, o jo aprašymas ir failai yra teisėto „Microsoft“ projekto „Office-Addin-scenarijų“ kopija, kurią galima rasti „GitHub“.

Šaltinis: Kaspersky

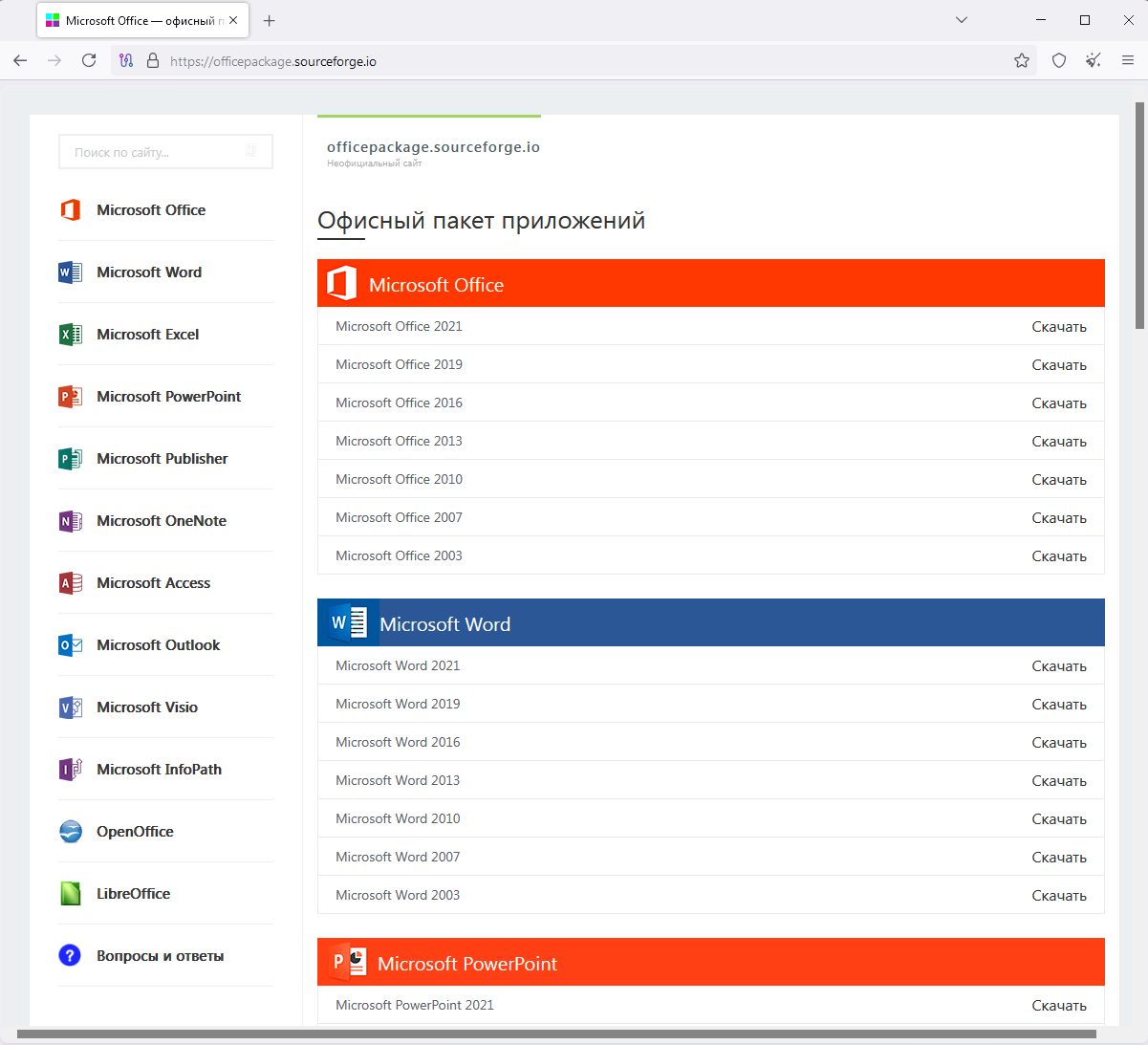

Tačiau kai vartotojai ieško „Office“ priedų „Google Search“ (ir kituose varikliuose), jie gauna rezultatus, nurodančius „Officepackage.sourceforge.io“, kurį maitina atskira žiniatinklio prieglobos funkcija „SourceForge“ projekto savininkams.

Šis puslapis imituoja teisėtą kūrėjų įrankių puslapį, kuriame rodomi mygtukai „Office Adns“ ir „Atsisiųsti“. Jei tokių spustelėja, auka gauna ZIP, kuriame yra slaptažodžio apsaugotas archyvas (diegėjas.zip) ir tekstinį failą su slaptažodžiu.

Šaltinis: „BleepingComputer“

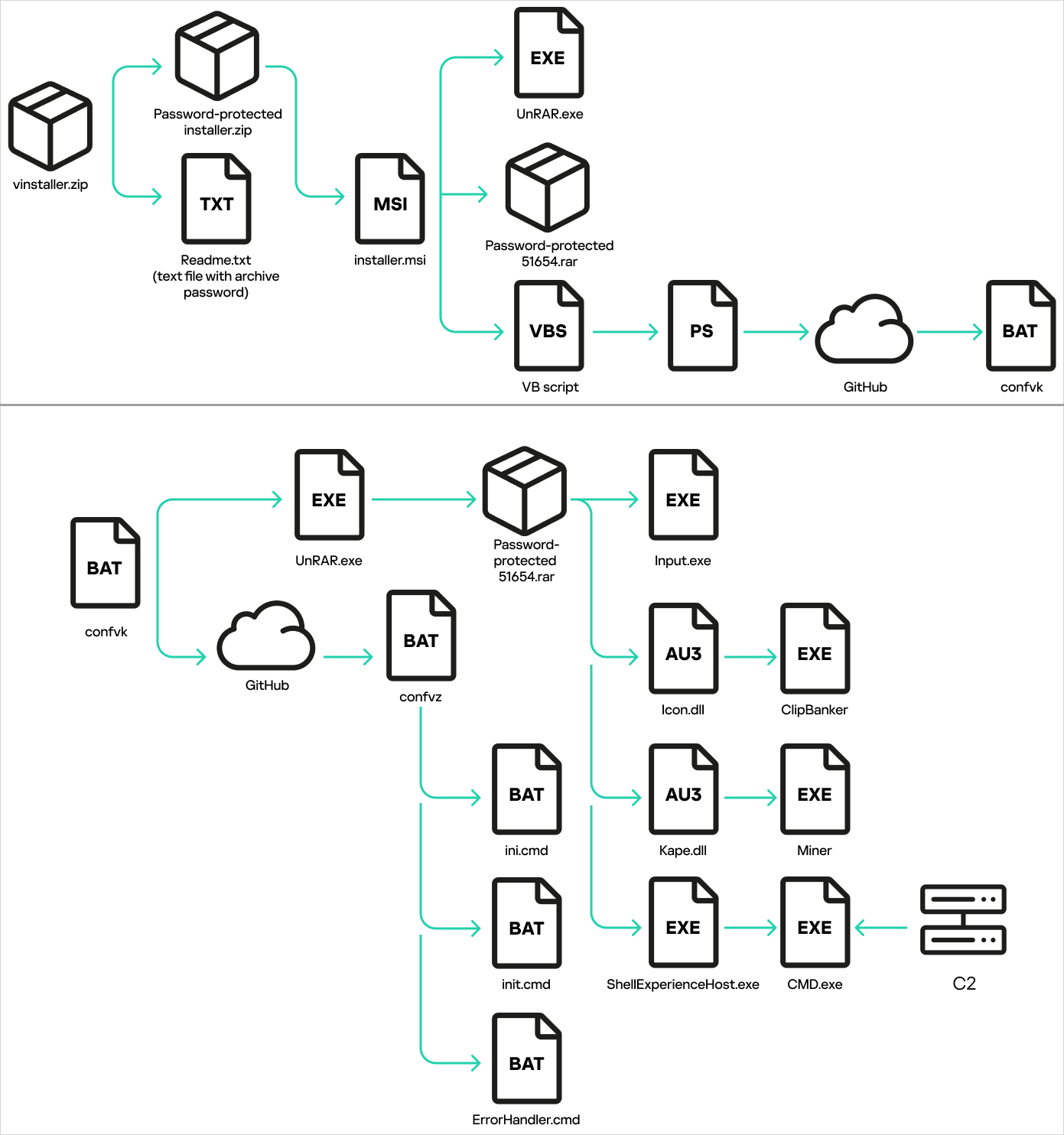

Archyve yra MSI failas (diegėjas.msi), padidėjęs iki 700 MB dydžio, kad išvengtų AV nuskaitymų. Vykdant jis lašėja „Undar.exe“ ir „51654.rar“ ir vykdo „Visual Basic“ scenarijų, kuris iš „GitHub“ pateikia paketinio scenarijaus (confvk.bat).

Scenarijus atlieka patikrinimus, kad nustatytų, ar jis veikia imituojamoje aplinkoje ir kokie antivirusiniai produktai yra aktyvūs, tada atsisiunčia kitą paketo scenarijų (confvz.bat) ir išpakuoja RAR archyvą.

„ConfvZ.BAT“ scenarijus nustato atkaklumą per registro modifikacijas ir pridedant „Windows“ paslaugas.

RAR faile yra automatinio vertėjo (įvesties.exe), „Netcat“ atvirkštinio apvalkalo įrankis („ShellexPericeHost.exe“) ir dvi naudos apkrovos (icon.dll ir kape.dll).

Šaltinis: Kaspersky

DLL failai yra kriptovaliutos kasėjas ir kirpėjas. Buvęs užgrobimas kompiuterio skaičiavimo galia iškasti kriptovaliutą už užpuoliko paskyrą, o antroji stebina mainų sritį nukopijuoti kriptovaliutų adresus ir pakeičia juos užpuoliko kontroliuojamomis.

Užpuolikas taip pat gauna užkrėstos sistemos informaciją per „Telegram“ API skambučius ir gali naudoti tą patį kanalą, kad įvestų papildomų naudingųjų apkrovų su pažeista mašina.

Ši kampanija yra dar vienas grėsmės veikėjų pavyzdys, išnaudojęs bet kokią teisėtą platformą, siekiant įgyti melagingą teisėtumą ir apeiti apsaugą.

Vartotojams rekomenduojama atsisiųsti tik patikimų leidėjų programinę įrangą, kurią jie gali patikrinti, pirmenybę teikia oficialiems projekto kanalams (šiuo atveju „GitHub“) ir nuskaitykite visus atsisiųstus failus naudodami naujausią AV įrankį prieš vykdant.

Remdamiesi 14 m kenkėjiškų veiksmų analize, atraskite 10 geriausių „MitRAT ATT & CK“ metodų, esančių už 93% išpuolių ir kaip ginti nuo jų.