Aktyvi kampanija iš grėsmės aktoriaus, potencialiai susijusio su Rusija, yra nukreipta į „Microsoft 365“ asmenų sąskaitas, susijusias su dominančiomis organizacijomis, naudojant įrenginio kodo sukčiavimą.

Tikslai yra vyriausybėje, NVO, IT paslaugos ir technologijos, gynyba, telekomunikacijos, sveikata ir energetikos/naftos bei dujų sektoriai Europoje, Šiaurės Amerikoje, Afrikoje ir Viduriniuose Rytuose.

„Microsoft“ grėsmės žvalgybos centras stebi prietaiso kodo sukčiavimo kampaniją „Storm-237“ grėsmės veikėjams, remiantis interesais, viktimologija ir prekyba pomėgiai.

Įrenginio kodo sukčiavimo atakos

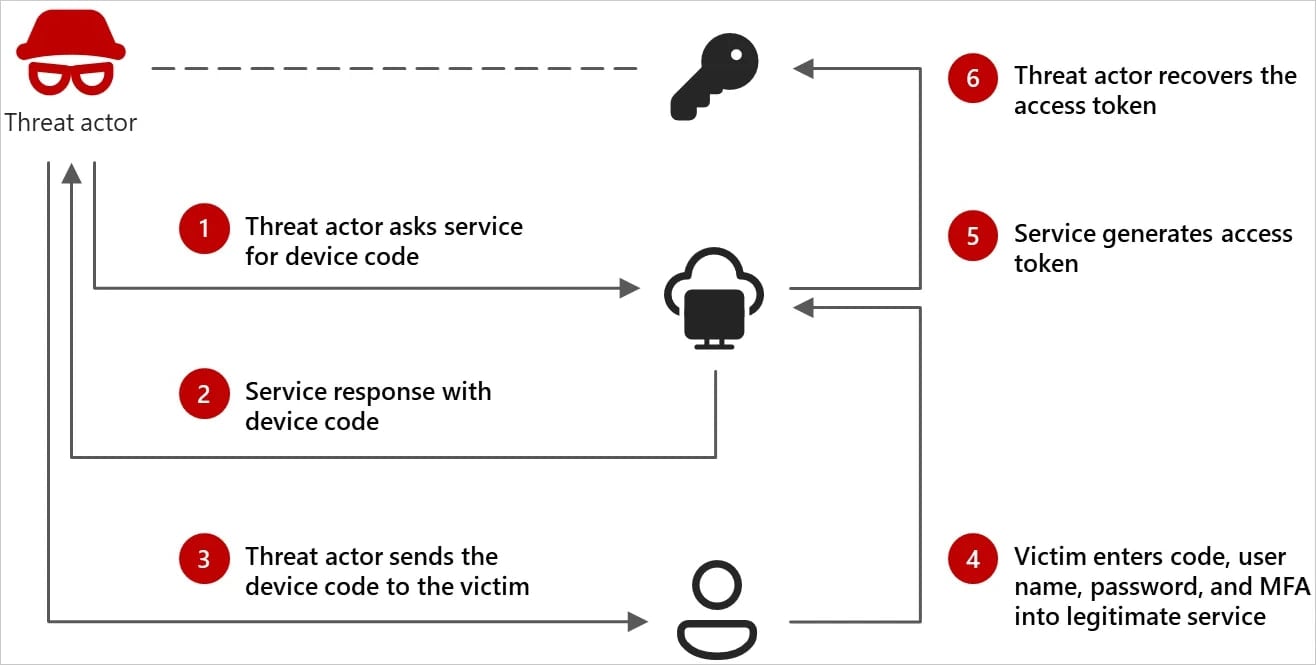

Įvesties suvaržyti įrenginiai – tie, kuriems trūksta klaviatūros ar naršyklės palaikymo, pavyzdžiui, išmaniojo televizoriaus ir kai kurių IOT, remiasi kodo autentifikavimo srautu, kad vartotojai galėtų prisijungti į programą įvedant autorizacijos kodą atskirame įrenginyje, pavyzdžiui, išmaniajame telefone ar kompiuteryje.

„Microsoft“ tyrėjai išsiaiškino, kad nuo praėjusių metų rugpjūčio mėn. „Storm-2372“ piktnaudžiauja šiuo autentifikavimo srautu, apgaudinėjant vartotojus įvesti užpuoliko sukurtus įrenginių kodus teisėtuose prisijungimo puslapiuose.

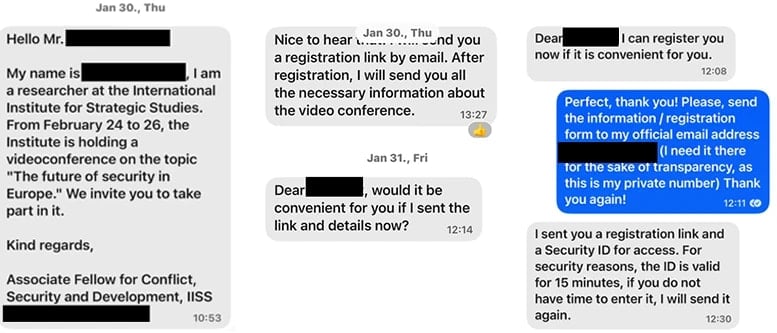

Operatyvininkai inicijuoja išpuolį, kai pirmą kartą užmegzti ryšį su taikiniu, „melagingai pozavimu kaip žymus asmuo, susijęs su tikslu“ per pranešimų platformas, tokias kaip „WhatsApp“, „Signal“ ir „Microsoft“ komandos.

Šaltinis: „Microsoft“

Grėsmės aktorius palaipsniui užmezga pranešimą prieš siųsdamas netikrą internetinio susitikimo kvietimą el. Paštu ar pranešimu.

Tyrėjų teigimu, auka gauna komandų posėdžių kvietimą, į kurį įeina užpuoliko sugeneruotas įrenginio kodas.

„Kvietimai vilioja vartotoją užpildyti įrenginio kodo autentifikavimo užklausą, imituojančią pranešimų paslaugos patirtį, kuri suteikia„ Storm-2372 “pradinę prieigą prie aukos paskyrų ir įgalina grafiko API duomenų rinkimo veiklą, pavyzdžiui, el. Pašto rinkimą“,-sako „Microsoft“.

Tai suteikia įsilaužėliams prieigą prie aukos „Microsoft“ paslaugų (el. Paštas, debesų saugykla) nereikia slaptažodžio tol, kol pavogti žetonai išliks galiojantys.

Šaltinis: „Microsoft“

Tačiau „Microsoft“ sako, kad užpuolikas dabar naudoja konkretų kliento ID, skirtą „Microsoft“ autentifikavimo brokeriui įrenginio kodo prisijungimo sraute, kuris leidžia jiems generuoti naujus žetonus.

Tai atveria naują atakos ir atkaklumo galimybes, nes grėsmės aktorius gali naudoti kliento ID norėdamas registruoti įrenginius į „Entra ID“, „Microsoft“ debesies tapatybės ir prieigos valdymo sprendimą.

„Turėdamas tą patį atnaujinimo ženklą ir naują įrenginio tapatybę,„ Storm-2372 “gali gauti pirminį atnaujinimo žetoną (PRT) ir pasiekti organizacijos išteklius. Mes pastebėjome„ Storm-2372 “naudodamiesi prijungtu įrenginiu el. Laiškams rinkti”-„Microsoft“-„Microsoft“-„Microsoft“-„Microsoft“-„Microsoft“-„Microsoft“.

Gynimas nuo „Storm-2372“

Norėdami kovoti su įrenginio kodo sukčiavimo atakomis, kurias naudoja „Storm-2372“, „Microsoft“ siūlo blokuojančio įrenginio kodo srautą, jei įmanoma, ir įgyvendina sąlyginės prieigos politiką „Microsoft Entra ID“, kad apribotų jo naudojimą patikimiems įrenginiams ar tinklams.

Jei įtariamas sukčiavimo įrenginio kodo sukčiavimas, nedelsdami atšaukkite vartotojo atnaujintus žetonus naudodamiesi „Atnaujinančiaisinsijaisiais“ ir nustatykite sąlyginės prieigos politiką, kad priverstų pakartotinį autentifikavimą paveiktiems vartotojams.

Galiausiai naudokite „Microsoft Entra ID“ prisijungimo žurnalus, norėdami stebėti ir greitai nustatyti aukštą autentifikavimo bandymų kiekį per trumpą laiką, prietaiso kodo prisijungimą prie nepripažintų IP ir netikėtiems įrenginio kodo autentifikavimo raginimams, siunčiamiems keliems vartotojams.